Bonjour,

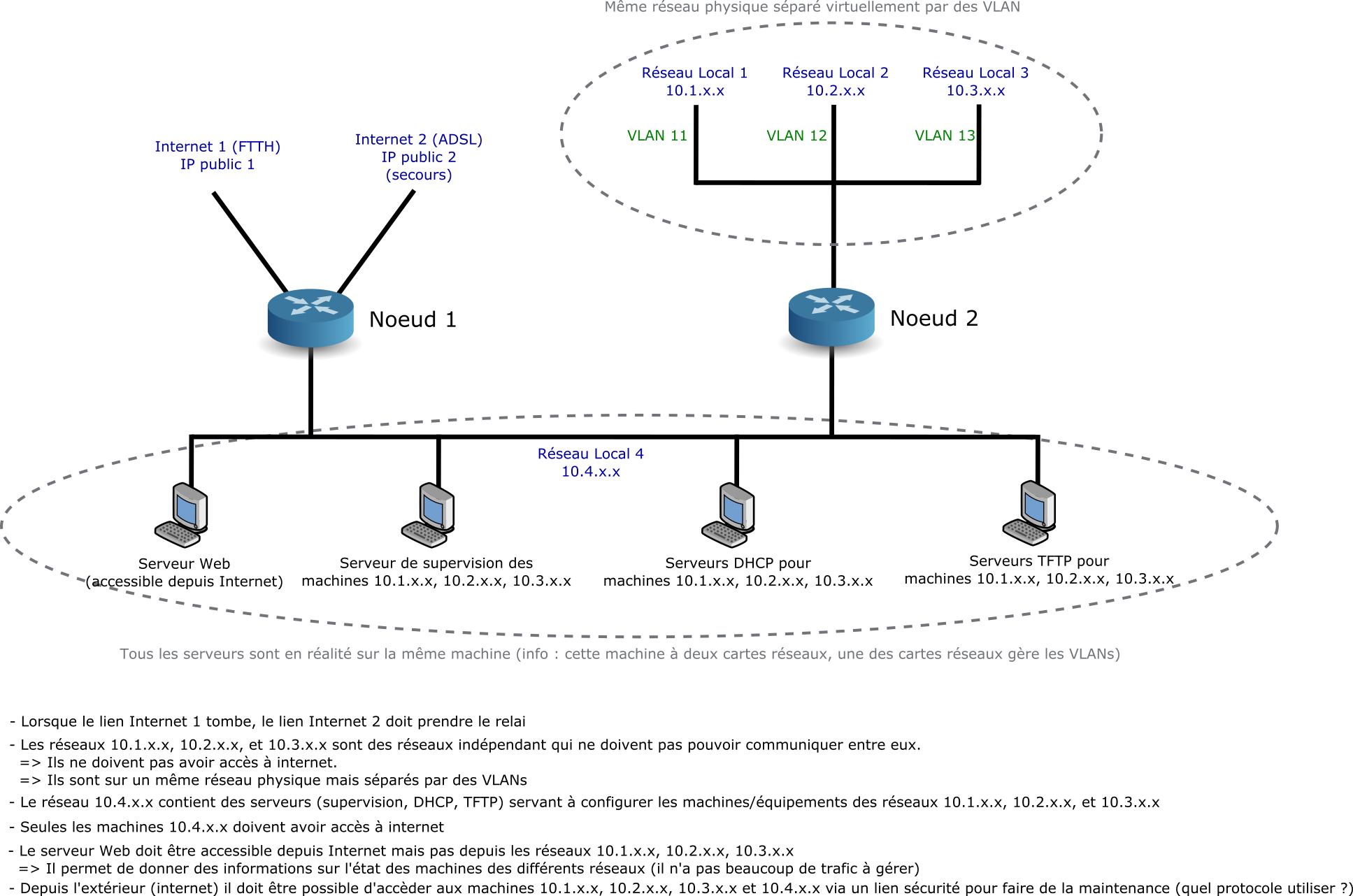

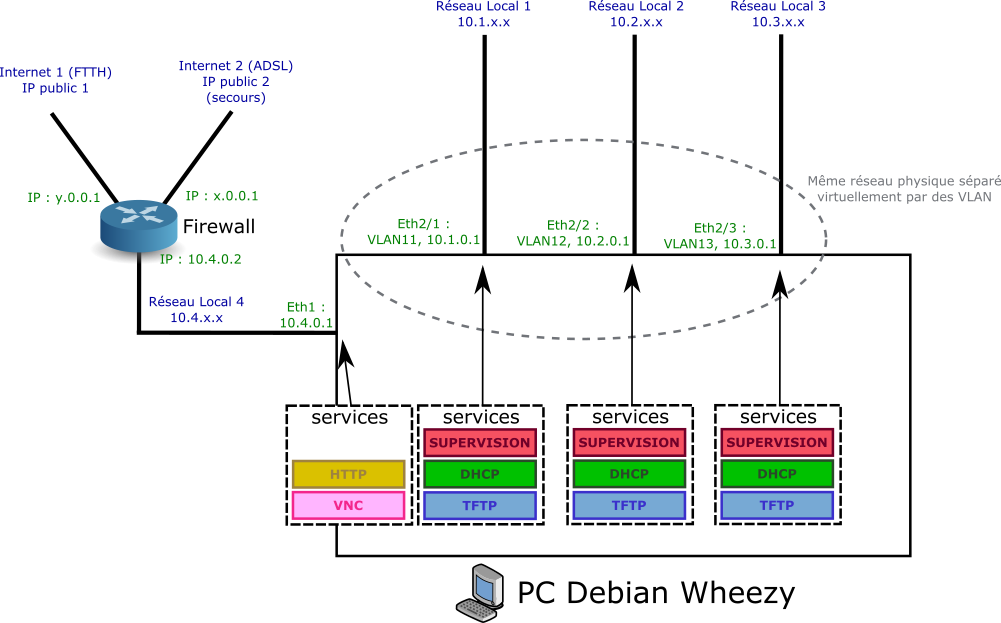

Je dois créer trois réseaux locaux fermés (pas d'accès vers l'extérieur) qui ne doivent pas communiquer ensembles.

Dans chaque réseaux, il doit y avoir des équipements qui doivent être configurés/supervisés depuis un serveur. Ce serveur intègre un serveur Web public qui doit permettre de récupérer les infos de supervision depuis l’extérieur.

Il faut aussi que je puisse depuis l'extérieur, accéder à tous les équipements de tous les réseaux avec un canal sécurisé.

Voici sur quoi je pensais partir :

Le noeud 1 serait un firewall classique avec deux WAN

Le noeud 2 serait une passerelle logiciel (linux) faite par le PC "serveur"

ça vous semble réalisable ? vous voyez des risques de sécurité ?

Comment fait-on pour gérer l'IP publique du serveur Web vu qu'il peut avoir deux adresses IP ?

Comment faut-il faire pour pouvoir accéder à tous les équipements des différents réseaux de manière sécurisé depuis internet ?

Merci d'avance

Remarque : il peut y avoir des personnes mal attentionnées sur les réseaux 1-3

Répondre avec citation

Répondre avec citation

Partager