Symantec : une nouvelle campagne basée sur un cheval de Troie cible le secteur de l’énergie

Pour voler les secrets commerciaux

La firme de sécurité Symantec vient de révéler une nouvelle campagne basée sur un nouveau cheval de Troie baptisé Trojan.Laziok.

Le logiciel malveillant vient d’abord en phase de reconnaissance sur les ordinateurs compromis. Une étape pendant laquelle il vole des informations qu’il envoie aux attaquants. Avec ces informations, ces derniers décident ensuite s’ils doivent, oui ou non, poursuivre l’attaque, en fonction de leurs intérêts. Si oui, ils élaborent alors des attaques adaptées au profil du système compromis. Mais comment l'attaque débute-t-elle ?

La menace se propage à partir de spams avec pièce jointe malveillante provenant du domaine moneytrans[.]eu, qui agit comme un serveur SMTP. La pièce jointe contient en fait un exploit Windows qui permet l'exécution de code à distance. La firme de sécurité dit avoir observé que « les menaces ont été téléchargées à partir de quelques serveurs aux États-Unis, Royaume-Uni, et en Bulgarie ».

Comme la plupart des pièces jointes malveillantes utilisées dans les infections, il s’agit généralement d’un fichier Excel. Si l’utilisateur ouvre le fichier, alors le code de l’exploit est exécuté. Et si l’exploit réussit, Trojan.Laziok est libéré et il peut dès lors commencer le processus d’infection.

Le cheval de Troie trouve alors un emplacement où il pourra se cacher. Il crée un dossier nommé « azioklmpx » dans le répertoire %SystemDrive%\ Documents and Settings\All Users\Application Data\System\Oracle. La deuxième chose qu’il fait est de changer son nom pour un nom de fichier bien connu comme search.exe, ati.exe, lsass.exe, smss.exe, admin.exe, key.exe, taskmgr.exe ou chrome.exe.

La chose suivante est de commencer son processus de reconnaissance. Il recueille donc des données de configuration du système telles que le nom de l'ordinateur, les logiciels installés, la taille de la RAM, la taille du disque dur, les détails du GPU, les détails du CPU, les logiciels antivirus. Ces données sont ensuite envoyées aux attaquants. Si le profil du système compromis correspond à ce que recherchent les attaquants, ces derniers infectent l'ordinateur avec des logiciels malveillants supplémentaires spécialement conçus pour se concentrer sur le vol d’informations.

Symantec a observé la campagne entre janvier et février. La firme de sécurité a découvert que la plupart des cibles étaient liées aux industries du pétrole, du gaz et de l'hélium. « Au cours de nos recherches, nous avons constaté que la majorité des cibles était liée aux industries du pétrole, du gaz et de l'hélium, ce qui suggère que celui qui est derrière ces attaques peut avoir un intérêt stratégique dans les affaires des entreprises concernées », a-t-elle dit.

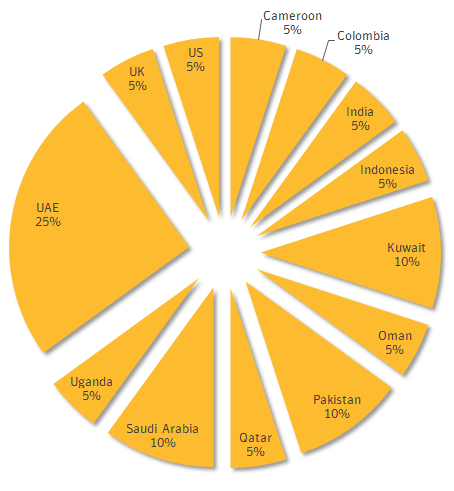

Selon le rapport de la firme, les Émirats arabes unis, le Pakistan, l'Arabie saoudite et le Koweït ont été le plus souvent les cibles, mais les entreprises aux États-Unis et au Royaume-Uni ont également été victimes de ces attaques.

Symantec note par ailleurs que les attaques ne sont pas sophistiquées, mais elles sont facilitées par les utilisateurs et par la défaillance des opérations de sécurité.

« Le groupe derrière l'attaque ne semble pas être particulièrement avancé », a dit la firme. « Ils ont exploité une vieille vulnérabilité et ont utilisé leur attaque pour distribuer des menaces bien connues qui sont disponibles dans le marché clandestin. Cependant, beaucoup de gens ne parviennent pas encore à appliquer des correctifs pour les vulnérabilités qui sont vieilles de plusieurs années, s'exposant à des attaques de ce genre. Du point de vue de l'attaquant, ils n'ont pas toujours besoin d'avoir les derniers outils à leur disposition pour réussir. Tout ce dont ils ont besoin c'est un peu d'aide de l'utilisateur et une défaillance dans les opérations de sécurité à travers l'échec de patch. »

Symantec propose des solutions de sécurité contre la menace, mais la firme pense que de meilleures pratiques telles que les mises à jour de sécurité et des logiciels de sécurité, ainsi que la méfiance envers les e-mails et pièces jointes non sollicités pourraient faire obstacle à la menace.

Source : Symantec

Et vous ?

Qu’en pensez-vous ?

Les utilisateurs sont-ils toujours les premiers à exposer les systèmes informatiques aux attaques ?

Répondre avec citation

Répondre avec citation

Partager