Suite aux indications d’un chercheur indépendant qui « souhaite garder l’anonymat », le laboratoire Kaspersky a découvert un nouveau virus. Celui-ci se propageait via les annonces du réseau publicitaire Russe AdFox.ru, présentes sur des sites d’informations populaires.

Ce qui rend ce virus particulier est son mode opératoire. Si l’inclusion d’une iFrame renvoyant vers un site contenant du code malicieux (hébergé sur un site .eu) est classique, la stratégie d’exploitation utilisée est par contre rarissime. Le virus utilise une vulnérabilité critique de la machine virtuelle Java (CVE-2011-3544, pour laquelle il existe un patch depuis six mois) ; mais contrairement aux autres attaques sur cette faille, très populaire parmi les crackers, le virus ne s’installe pas sur le disque dur.

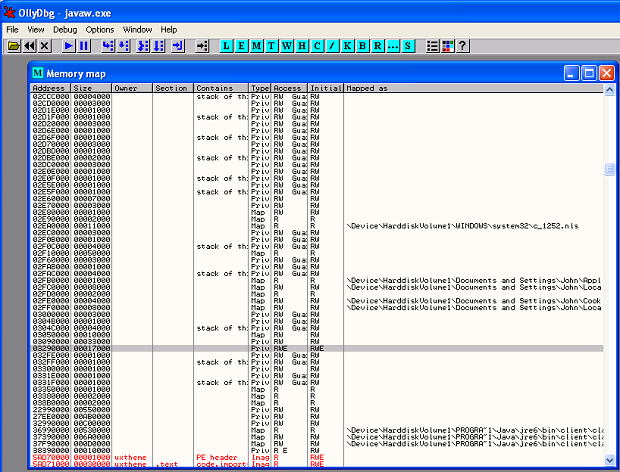

Au lieu de cela, le virus injecte directement en mémoire une DLL cryptée dans le processus javaw.exe. Cette stratégie le rend plus résistant aux antivirus, qui scannent les disques durs, les disques amovibles et souvent les connexions réseau, mais pas la RAM. De plus, le processus javaw.exe bénéficie habituellement de la confiance de l’antivirus et de l’utilisateur, ainsi que des pleins privilèges.

Le virus s'injecte dans la mémoire du processus javaw.exe avec toutes les permissions

Cela permet au virus de désactiver le contrôle des accès utilisateurs sur les postes Windows puis de se connecter sur le serveur des cybercriminels. Par la suite, celui-ci installe à distance le trojan Lurk. Détail important : c’est la logique du serveur qui installe le trojan. Le virus lui-même ne sert qu’à la rendre possible à l’insu de l’utilisateur, en contournant les protections de l’ordinateur.

Cela rend aussi le virus facile à maintenir et faire évoluer, puisqu’il suffit de modifier les programmes du serveur, et le virus déjà dans la nature continuera de faire son travail sans modifications. Sûrement le rêve de beaucoup de codeurs de virus !

Notons que si les virus résidant exclusivement en mémoire ne sont pas une stratégie nouvelle, ce type d’attaque n’avait pas été constaté depuis 2001, avec notamment le ver CodeRed.

Les chercheurs de Kaspersky concluent en recommandant d’effectuer les mises à jour critiques du JRE, qui sont bien sûr la meilleure défense contre l’exploitation des failles Java. Ils recommandent également de bloquer l’accès aux sites en .eu, qui selon eux « contiennent de nombreuses ressources malicieuses », et d’utiliser un antivirus qui scanne les pages Web. Ils mettent également en garde contre une réutilisation probable de ce virus, qui pourrait cibler prochainement des utilisateurs en dehors de la Russie et installer des trojans autres que Lurk, et également cibler des OS autres que Windows, car Java est multiplateforme.

Source : Kaspersky

Répondre avec citation

Répondre avec citation

lorsque vous avez trouvé vos réponses...

lorsque vous avez trouvé vos réponses...

Partager